اگر به یک وب سایت یا فروشگاه رایگان با فضای نامحدود و امکانات فراوان نیاز دارید بی درنگ دکمه زیر را کلیک نمایید.

ایجاد وب سایت یا

اصول امنيت برنامه های وب ( بخش اول ) 6

امنيت برنامه های وب و برداشت های اوليه 6

برداشت های غيرواقعی از امنيت برنامه های وب 7

امنيت چيست ؟ 8

تعاريف اوليه برخی از اصطلاحات امنيتی : تهديدات ، نقاط آسيب پذير و حملات 9

چگونه می توان يك برنامه وب ايمن را ايجاد نمود ؟ 10

ايمن سازی شبكه ، host و برنامه 10

اصول امنيت برنامه های وب ( بخش دوم ) 11

ايمن سازی شبكه 11

تهديدات 12

جمع آوری اطلاعات 13

حملات 14

پيشگيری و مقابله با تهديدات 14

پيشگيری و مقابله با تهديدات 16

برای ايمن سازی شبكه از كجا می بايست شروع كرد ؟ 18

اصول امنيت برنامه های وب (بخش سوم) 18

عناصر موجود در زيرساخت شبكه 18

روتر و ملاحظات امنيتی آن 19

نصب آخرين نسخه های بهنگام شده و patch ارائه شده 20

پروتكل ها 20

دستيابی مديريت 22

سرويس ها 23

بازبينی و لاگينگ 23

تشخيص مزاحمين 24

اصول امنيت برنامه های وب (بخش چهارم) 25

بهنگام سازی و نصب patches 26

فيلترها 26

مميزی و لاگ 28

شبكه های Perimeter 29

مزايای يك شبكه Perimeter 29

معايب يك شبكه Perimeter 29

ايجاد يک ارتباط ايمن در برنامه های وب( بخش اول ) 30

ضرورت ايجاد يک ارتباط ايمن بين سرويس گيرنده و سرويس دهنده 31

رمزنگاری کليد عمومی و گواهينامه ديچِيتالی 32

رمزنگاری کليد خصوصی ( private key ) 33

رمزنگاری کليد عمومی ( Public Key ) 34

سيستم های مدرن رمزنگاری : يک رويکرد ترکيبی 36

مسئله مديريت کليد 37

ايجاد يک ارتباط ايمن در برنامه های وب ( بخش دوم ) 37

Hash 39

امضای ديجيتال 40

گواهينامه ديجيتال 42

مشاهده گواهينامه های ديجيتال 45

ايجاد يک ارتباط ايمن در برنامه های وب (بخش سوم) 45

رمزنگاری کليد عمومی ( نامتقارن ) 46

رمزنگاری کليد عمومی و امنيت 47

رمزنگاری کليد عمومی و تشخيص هويت 47

رمزنگاری کليد عمومی و غيرجعلی بودن اطلاعات 48

انواع گواهينامه ها 52

دريافت يک گواهينامه سرويس دهنده 53

ايجاد يک ارتباط ايمن در برنامه های وب (بخش چهارم) 54

پروتکل SSL 56

نحوه عملکرد گواهينامه های سرويس دهنده SSL 57

انواع SSL ( چهل بيتی و يکصدوبيست و هشت بيتی ) 60

امنيت برنامه های وب ( بخش اول ) 61

شناسائی و تائيد کاربران 61

دستيابی از طريق کاربران ناشناس ( Anonymous ) 61

دستيابی از طريق کاربران تائيد شده 62

استفاده از Authentication در فايل های HTM و يا HTML 64

منيت برنامه های وب ( بخش دوم ) 66

اعمال محدوديت برای کاربران خاص ( دستيابی و يا عدم دستيابی ) 71

تائيد کاربران بر اساس نوع وظيفه 72

استفاده از تنظيمات IIS به همراه WindowsAuthentication 74

فعال نمودن FormsAuthentication 78

مقداردهی Authentication mode 78

امنيت برنامه های وب ( بخش چهارم ) 80

ايجاد يک فرم وب Logon 82

توضيحات 84

تائيد کاربران با استفاده از يک بانک اطلاعاتی 85

افزودن کاربران به يک بانک اطلاعاتی 86

اصول امنيت برنامه های وب ( بخش اول )

اينترنت و به دنبال آن وب ، دنيای نرم افزار را دستخوش تحولات فراوانی نموده است . ظهور نسل جديدی از برنامه های كامپيوتری موسوم به "برنامه های وب " از جمله اين تحولات عظيم است . پس از ارائه سرويس وب در سال 1991، وب سايت های متعددی ايجاد گرديد . اينگونه سايت ها به منظور ارائه اطلاعات به مخاطبان خود از صفحات وب ايستا استفاده می كردند . در چنين وب سايت هائی ، امكان تعامل كاربر با برنامه وجود نداشت .

با توجه به اين كه رويكرد فوق با ماهيت و يا روح نرم افزار چندان سازگار نمی باشد ، تلاش های گسترده ای در جهت ايجاد محتويات پويا انجام و متعاقب آن ، فن آوری های متعددی ايجاد گرديد . به عنوان نمونه ، با پياده سازی فن آوری CGI ( برگرفته از Common Gateway Interface ) ، امكان استفاده از برنامه های خارجی به منظور توليد محتويات پويا فراهم گرديد . بدين ترتيب ، كاربران قادر به درج اطلاعات و ارسال آنها برای يك برنامه خارجی و يا اسكريپت سمت سرويس دهنده شدند . برنامه موجود در سمت سرويس دهنده پس از دريافت اطلاعات و انجام پردازش های تعريف شده ، نتايج را توليد و آنها را برای كاربر ارسال می نمود .

رويكرد فوق ، به عنوان نقطه عطفی در برنامه های وب تلقی می گردد چراكه برای اولين مرتبه امكان توليد محتويات پويا در وب سايت ها فراهم گرديد . از آن زمان تاكنون فن آوری های متعددی به منظور توليد برنامه های وب ايجاد شده است . PHP و ASP.NET نمونه هائی در اين زمينه می باشند . صرفنظر از اين كه از كدام فن آوری به منظور ايجاد برنامه های وب استفاده می گردد ، ايمن سازی آنان از جمله اهداف مشترك تمامی پياده كنندگان است .

امنيت برنامه های وب و برداشت های اوليه

زمانی كه در رابطه با امنيت برنامه های وب سخن به ميان می آيد ، تهاجم عليه يك سايت ، سرقت كارت های اعتباری ، بمباران وب سايت ها در جهت مستاصل كردن آنان به منظور ارائه خدمات و سرويس های تعريف شده ، ويروس ها ، تروجان ها ، كرم ها و ... در ذهن تداعی می گردد . صرفنظر از نوع برداشت ما در رابطه با موارد فوق ، می بايست بپذيريم كه تهديدات امنيتی متعددی متوجه برنامه های وب با توجه به ماهيت آنان می باشد . سازمان ها و يا موسساتی كه از اينگونه برنامه ها استفاده می نمايند و يا در صدد طراحی و پياده سازی آنان می باشند ، می بايست به اين نكته مهم توجه نمايند كه ايمن سازی يك برنامه وب ، محدود به بكارگيری يك فن آوری خاص نبوده و فرآيندی است مستمر كه عوامل انسانی و غيرانسانی متعددی می توانند بر روی آن تاثيرگذار باشند .

|

امنيت برنامه های وب را می بايست با توجه به |

برداشت های غيرواقعی از امنيت برنامه های وب

متاسفانه به دليل عدم شناخت لازم در خصوص ماهيت برنامه های وب از يك طرف و از سوی ديگر عدم آشنائی لازم با مفاهيم امنيت ، شاهد برداشت های نادرست در خصوص امنيت برنامه های وب می باشيم . اجازه دهيد به چند نمونه در اين خصوص اشاره نمائيم :

|

با رد امنيت يك سيستم عامل نمی توان امنيت يك سيستم عامل ديگر را تائيد نمود. |

امنيت چيست ؟

اولين رسالت امنيت ، حفاظت از سرمايه های يك سازمان است كه ممكن است شامل آيتم های ملموسی نظير يك صفحه وب و يا بانك اطلاعاتی مشتريان و يا آيتم های غيرملموسی نظير شهرت و اعتبار يك سازمان باشد. امنيت يك مسير است نه يك مقصد و به موازات تجزيه و تحليل زيرساخت و برنامه های موجود ، می بايست اقدام به شناسائی تهديدات و خطرات ناشی از آنان نمود . در واقع ، امنيت به مديريت خطرات و پياده سازی يك سيستم به منظور پاسخگوئی و مقابله با تهديدات اشاره داشته و در ارتباط با عتاصر كليدی زير است :

|

يك تهديد پتانسيل بروز يك رويداد مخرب را فراهم می نمايد كه می تواند به سرمايه های يك سازمان آسيب برساند |

چگونه می توان يك برنامه وب ايمن را ايجاد نمود ؟

تا زمانی كه شناخت مناسبی نسبت به تهديدات وجود نداشته باشد ، امكان ايجاد يك برنامه وب ايمن وجود نخواهد داشت . بنابراين قبل از هر چيز لازم است كه با "مدل تهديدات " موجود آشنا شويم . هدف مدل فوق، آناليز معماری و نحوه طراحی برنامه به منظور شناسائی نقاط آسيب پذيری است كه ممكن است به صورت تصادفی توسط يك كاربر ناآگاه و يا مهاجمان با اهداف مخرب مورد سوء استفاده قرار گرفته تا با استناد به آنان بتوانند موجوديت و امنيت سيستم را با خطر مواجه نمايند .

پس از آسنائی با تهديدات ، می بايست با بكارگيری مجموعه ای از اصول امنيتی اقدام به طراحی سيستم نمود . در ادامه ، پياده كنندگان می بايست از روش های ايمن به منظور نوشتن كدهای مطمئن ، مستحكم و قابل اعتماد استفاده نمايند . پس از طراحی و پياده سازی برنامه ، می بايست از يك شبكه ايمن ، يك host مطمئن و يك پيكربندی مناسب بر روی سرويس دهنده ، استفاده گردد .

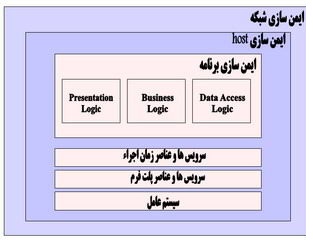

ايجاد يك برنامه وب ايمن ، مستلزم اقدامات امنيتی چند جانبه ای است كه موفقيت در تمامی آنان ، ايمن بودن برنامه های وب را تضمين خواهد كرد . ايمن سازی شبكه ، host و برنامه ، رئوس مثلث امنيتی ايجاد برنامه های وب ايمن را تشكيل می دهند .

ايمن سازی شبكه ، host و برنامه

به منظور ايجاد برنامه های وب ايمن ، تبعيت از يك رويكرد جامع امری است الزامی . بنابراين ، می بايست امنيت برنامه های وب را در سه لايه متفاوت بررسی و اقدامات لازم را در هر لايه با توجه به جايگاه آن انجام داد . شكل زير سه لايه مهم به منظور ايجاد برنامه های وب ايمن را نشان می دهد .

|

وجود يك نقطه آسيب پذير در شبكه به يك مهاجم اجازه می دهد تا كنترل يك host و يا برنامه را بدست بگيرد . وجود يك نقطه آسيب پذير در host به يك مهاجم اجازه می دهد تا بتواند كنترل يك شبكه و يا برنامه را بدست بگيرد . وجود يك نقطه آسيب پذير در برنامه به يك مهاجم اجازه می دهد تا كنترل يك host و يا شبكه را بدست بگيرد . |

در بخش دوم به بررسی هر يك از لايه های فوق خواهيم پرداخت .

اصول امنيت برنامه های وب ( بخش دوم )

در بخش اول به اين موضوع اشاره گرديد كه به منظور ايجاد برنامه های وب ايمن ، می بايست از يك رويكرد جامع تبعيت و بر روی سه لايه متفاوت شبكه ، host و برنامه متمركز گرديد. در اين بخش به بررسی ايمن سازی شبكه خواهيم پرداخت .

ايمن سازی شبكه

شبكه ، نقطه ورود به يك برنامه وب است و اولين لايه حفاظتی به منظور كنترل دستيابی به سرويس دهندگان متعدد موجود در محيط عملياتی را فراهم می نمايد . با اين كه سرويس دهندگان توسط سيستم های عامل نصب شده بر روی خود حفاظت می گردند ولی نمی بايست به اين موضوع صرفا" اكتفاء نمود و لازم است كه تدابير لازم به منظور حفاظت آنها در مقابل ساير تهديدات ( نظير ارسال سيلابی از بسته های اطلاعاتی از طريق لايه شبكه ) نيز انديشيده گردد .

ايمن سازی شبكه ، شامل حفاظت از دستگاه های شبكه ای و داده مبادله شده بر روی آنها می باشد . روتر ، فايروال و سوئيچ عناصر اوليه زيرساخت يك شبكه را تشكيل می دهند . شكل زير نحوه استفاده از عناصر فوق را در يك شبكه نشان می دهد .

عناصر شبكه : روتر ، فايروال و سوئيچ

يك برنامه وب بر روی يك زيرساخت شبكه ای ايمن فعاليت و به كاربران خود سرويس های لازم را ارائه می نمايد . برای ايمن سازی شبكه ، علاوه بر اين كه شبكه می بايست در مقابل حملات مبتنی بر TCP/IP از خود محافظت نمايد ، بلكه لازم است اقدامات متعدد ديگری نيز در اين رابطه انجام شود . ايجاد اينترفيس های مديريتی ايمن، استفاده از رمزهای عبور قدرتمند ، حصول اطمينان از صحت ترافيك ارسالی از جمله اقدامات ديگر در خصوص ايجاد يك شبكه ايمن می باشد . بدين منظور لازم است كه پورت ها و پروتكل های استفاده شده در هر لايه به دقت بررسی و در صورتی كه وجود آنها غيرضروری تشخيص داده شود و يا استفاده از آنها زمينه بروز تهديداتی را فراهم می نمايد ، می بايست در همان لايه با آنان برخورد و از يك راهكار مناسب امنيتی استفاده گردد .

وجود ضعف امنيتی در يك شبكه زمينه بروز تهديدات متعددی را فراهم می نمايد . بدون شناسائی اينگونه تهديدات ، امكان مقابله منطقی با آنان وجود نخواهد داشت .

تهديدات

يك مهاجم به منظور برنامه ريزی حملات خود به دنبال دستگاه های شبكه ای است كه بر روی آنها پيكربندی ضعيفی اعمال شده است . تنظيمات ضعيف پيش فرض ، دستيابی بدون ضابطه به منابع موجود بر روی شبكه ، وجود دستگاه هائی كه به درستی patch و يا بهنگام نشده اند، حفره های امنيتی متعددی را در يك شبكه ايجاد می نمايد . وجود حفره های امنتيی فوق و عدم برخورد مناسب با آنها ، احتمال موفقيت مهاجمان را افزايش می دهد .

مهمترين تهديدات در يك شبكه عبارتند از :

با آگاهی از ماهيت هر يك از تهديدات فوق و نحوه تاثير آنها بر روی عملكرد شبكه ، می توان امكانات حفاظتی و تدافعی مناسبی را در يك شبكه پيش بينی و پياده سازی نمود.

در ادامه به بررسی مختصر هر يك از تهديدات فوق خواهيم پرداخت .

جمع آوری اطلاعات

مهاجمان در اولين مرحله ،اقدام به جمع آوری اطلاعات در رابطه با اهداف خود می نمايند . جمع آوری اطلاعات می تواند باعث افشای اطلاعات توپولوژی شبكه ، پيكربندی سيستم و دستگاه های شبكه ای گردد . يك مهاجم می تواند در ادامه با استفاده از اطلاعات جمع آوری شده بر روی نقاط آسيب پذير متمركز و از حفره های امنيتی موجود در جهت تامين خواسته های مخرب خود استفاده نمايد .

نقاط آسيب پذير

متداولترين نقاط آسيب پذيری كه شبكه را مستعد اين نوع از حملات می نمايد عبارتند از :

حملات

متداولترين حملات مبتنی بر "جمع آوری اطلاعات" عبارتند از :

پيشگيری و مقابله با تهديدات

به منظور پيشگيری و مقابله با اين نوع حملات می توان از روش های زير استفاده نمود :

sniffing

sniffing كه به آن "استراق سمع " نيز گفته می شود ، مانيتورينگ ترافيك شبكه برای داده هائی نظير رمزهای عبور ( رمزنشده) و يا اطلاعات پيكربندی است . با استفاده از يك برنامه packetsniffer ، می توان به سادگی تمامی ترافيك plaintext ( رمز نشده ) را مشاهده نمود .

نقاط آسيب پذير

متداولترين نقاط آسيب پذيری كه شبكه را مستعد اين نوع از حملات می نمايد عبارتند از :

حملات

مهاجمان با قرار دادن يك packet sniffer بر روی شبكه می توانند تمامی ترافيك را capture و آناليز نمايند .

پيشگيری و مقابله با تهديدات

به منظور پيشگيری و مقابله با اين نوع حملات می توان از روش های زير استفاده نمود :

Spoofing

spoofing ، كه به آن "هويت مبهم " نيز گفته می شود ، به كتمان هويت واقعی بر روی شبكه اطلاق می گردد . در اين رابطه از يك آدرس مبداء جعلی كه بيانگر آدرس اوليه صادركننده پيام نمی باشد ، استفاده می گردد . در بسياری موارد از spoofing به منظور مخفی كردن منبع بروز يك تهاجم استفاده می شود. در برخی موارد كه دستيابی به منابع موجود بر روی شبكه بر اساس آدرس متقاضيان انجام می شود ، مهاجمان با تغيير آدرس مبداء سعی می نمايند به اينگونه از منابع دستيابی پيدا نمايند .

نقاط آسيب پذير

متداولترين نقاط آسيب پذيری كه شبكه را مستعد اين نوع از حملات می نمايد عبارتند از :

حملات

يك مهاجم می تواند از ابزارهای متعددی به منظور تغيير آدرس بسته های خروجی استفاده نمايد تا اينچنين وانمود نمايد كه آنها از يك host و يا شبكه ديگر ارسال شده اند .

شامل ورد 96صفحه ای

مبلغ قابل پرداخت 36,600 تومان